- Nginx http dav 모듈 : Module ngx_http_dav_module

Module ngx_http_dav_module

Module ngx_http_dav_module The ngx_http_dav_module module is intended for file management automation via the WebDAV protocol. The module processes HTTP and WebDAV methods PUT, DELETE, MKCOL, COPY, and MOVE. This module is not built by default, it should be

nginx.org

- ngx_http_dav_module 모듈은 WebDAV 프로토콜을 통한 파일 관리 자동화를 위한 모듈

- HTTP 및 WebDAV 메서드 PUT, DELETE, MKCOL, COPY, MOVE를 처리

- 기본적으로 빌드되지 않으며, --with-http_dav_module 구성 매개변수를 사용하여 활성화 필요

create_full_put_path 지시자

- WebDAV 사양은 이미 존재하는 디렉토리에만 파일을 생성 가능

- create_full_put_path 지시자를 통해 필요한 모든 중간 디렉토리를 생성 가능

- 문맥 : http, server, location

- 사용 문법

## 문법 create_full_put_path on | off; - 사용 예시

## 기본 설정 create_full_put_path off;

dav_access 지시자

- 새로 만든 파일 및 디렉터리에 대한 액세스 권한을 설정 → dav_access user:rw group:rw all:r;

- 그룹 또는 모든 액세스 권한이 지정되면 사용자 권한은 생략 가능 → dav_access group:rw all:r;

- 문맥 : http, server, location

- 사용 문법

## 문법 dav_access users:permissions ...; - 사용 예시

## 기본 설정 dav_access user:rw;

dav_methods 지시자

- 지정된 HTTP 및 WebDAV 메서드를 허용

- 매개변수 off는 ngx_http_dav 모듈에서 처리하는 모든 메서드를 거부

- ngx_http_dav 모듈 지원되는 메서드 → PUT, DELETE, MKCOL, COPY, MOVE

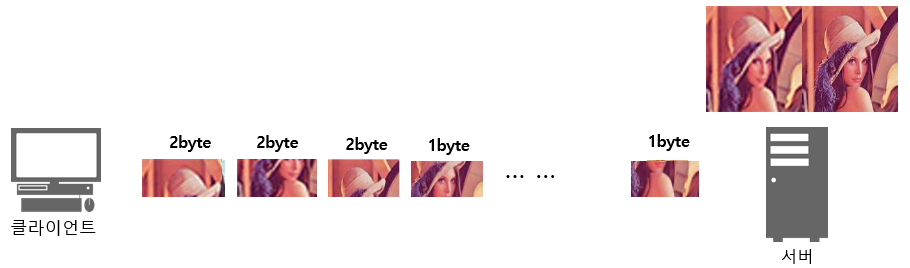

- PUT 메서드로 업로드된 파일은 먼저 임시 파일에 기록된 다음 파일 이름이 변경됨

- 버전 0.8.9부터는 PUT 메서드로 임시 파일과 영구 저장소를 서로 다른 파일 시스템에 등록 가능

- 서로 다른 파일 시스템에 등록은 이름 변경 작업 대신 두 파일 시스템에 걸쳐 복사된다는 의미

- 특정 위치에 대해 저장된 파일과 client_body_temp_path 지시어로 설정한 임시 파일이 있는 디렉토리를 모두 같은 파일 시스템에 저장하는 것을 추천

- PUT 방식으로 파일을 만들 때 "Date" 헤더 필드에 수정 날짜(modification date)를 전달하여 수정 날짜를 지정 가능

- 문맥 : http, server, location

- 사용 문법

## 문법 dav_methods off | method ...; - 사용 예시

## 기본 설정 dav_methods off;

min_delete_depth 지시자

- 요청 경로(request path)의 요소 수(number of elements)가 지정된 수보다 작지 않은 경우 DELETE 메서드가 파일을 제거 가능

- min_delete_depth 지시자 예시

## min_delete_depth 지시자 설정 min_delete_depth 4; ## 요청 시 파일 제거 허용 /users/00/00/name /users/00/00/name/pic.jpg /users/00/00/page.html ## 요청 시 파일 제제거를 거부 /users/00/00 - 문맥 : http, server, location

- 사용 문법

## 문법 min_delete_depth number; - 사용 예시

## 기본 설정 min_delete_depth 0;

'Nginx > Nginx 모듈 학습' 카테고리의 다른 글

| ngx_http_auth_basic_module 모듈 (1) | 2024.12.15 |

|---|---|

| ngx_http_autoindex_module 모듈 (0) | 2024.12.15 |

| ngx_http_hls_module 모듈 (0) | 2023.09.24 |

| ngx_http_mp4_module 모듈 (0) | 2023.09.24 |

| ngx_http_referer_module 모듈 (0) | 2023.09.23 |