- 지정한 속성대로 정해진 위치에 파일을 복사하는 명령어

- install 명령어 사용하여 파일 복사하면, 복사된 파일이 기존 파일과 동일한 권한을 상속함

- 복사된 파일은 복사를 수행한 사용자 및 그룹에 대한 권한을 가짐

- install 명령어 경로

/usr/bin/install - install 명령어 사용법

install [옵션] [파일] 디렉토리 - install 명령은 파일의 권한 속성들, 소유주, 그룹을 지정해서 복사

- cp 명령과 비슷하지만, 필요하면 파일이 복사될 경로를 만들고, 다른 소유자나 그룹을 지정하는 등의 다양한 기능을 제공

- install 명령어는 컴파일 된 프로그램을 정확한 위치에 설치하는 데 사용 → Makefile에서 사용

install 명령어 옵션

| short 옵션 | long 옵션 | 설명 |

| -d | --directory | 대상 디렉터리를 지정 지정한 디렉터리가 없다면 대상 디렉토리 생성함 |

| -g group | --group group | 새로운 파일의 그룹 권한을 지정한 group ID 혹은 group 이름으로 설정 |

| -m mode | --mode mode | 새로운 파일의 퍼미션을 지정한 mode 값으로 설정 기본값은 0755 |

| -o [owner] | --owner [owner] | 파일의 소유자(owner)를 설정 만약 root 계정에서 지정하지 않으면, root 소유권 설정 |

| -s | --strip | 심볼 테이블을 제거 |

| --help | 사용법 출력 | |

| --version | 버전 정보 출 |

install 명령어 예시

### test.txt 파일 권한 및 퍼미션 확인

$ ls -al ./test.txt

-rw-r--r-- 1 hippo hippo 5 Mar 13 01:02 ./test.txt

### install 명령어로 test.txt 파일 /tmp로 복사

$ install -m 777 test.txt /tmp

### /tmp/test.txt 파일 복사 및 권한, 퍼미션 확인

$ ls -al /tmp/test.txt

-rwxrwxrwx 1 root root 5 Mar 13 01:04 /tmp/test.txt

- 참고 자료 : 리눅스 install - IT용어위키 (seb.kr)

- 참고 자료 : install 명령어로 파일 권한 변경 하는 법 (tistory.com)

- 참고 자료 : Think IT (Linux) :: install [파일 설치] /usr/bin/install

'OS(운영체제) > 리눅스 명령어' 카테고리의 다른 글

| pwconv 명령어 → Linux에 패스워드 정책을 shadow 패스워드 방식으로 적용 (0) | 2024.03.09 |

|---|---|

| dig 명령어 → DNS 이름 서버를 쿼리 (0) | 2023.09.16 |

| crontab 명령어 → 특정 시간에 특정 작업을 예약 (0) | 2022.07.23 |

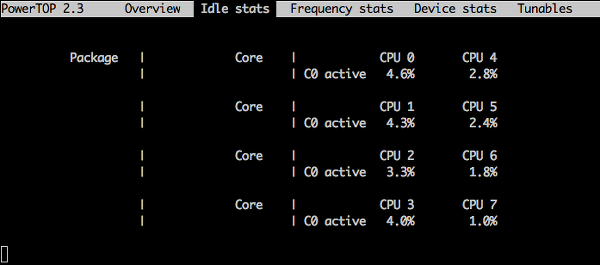

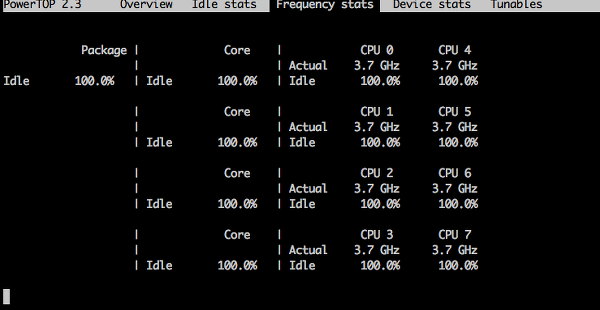

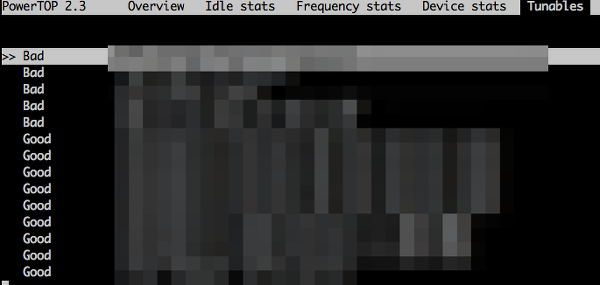

| powertop 명령어 → 시스템의 전력사용을 모니터링 (0) | 2022.07.21 |

| turbostat 명령어 (CPU의 frequency와 idle 통계 확인) (0) | 2022.07.20 |