1. cloudflare public dns

1.1. cloudflare dns 종류

- 기본 DNS : 1.1.1.1

- 보조 DNS : 1.0.0.1

1.2. flush cache 참고 URL

- Cloudflare DNS cache purge 연결 URL : https://1.1.1.1/purge-cache/

1.1.1.1 — The free app that makes your Internet faster.

Use the Internet fast-lane In addition to the full WARP service, WARP+ subscribers get access to a larger network. More cities to connect to means you’re likely to be closer to a Cloudflare data center – which can reduce the latency between your device

1.1.1.1

2. google public dns

2.1. cloudflare dns 종류

- 기본 DNS : 8.8.8.8

- 보조 DNS : 8.8.4.4

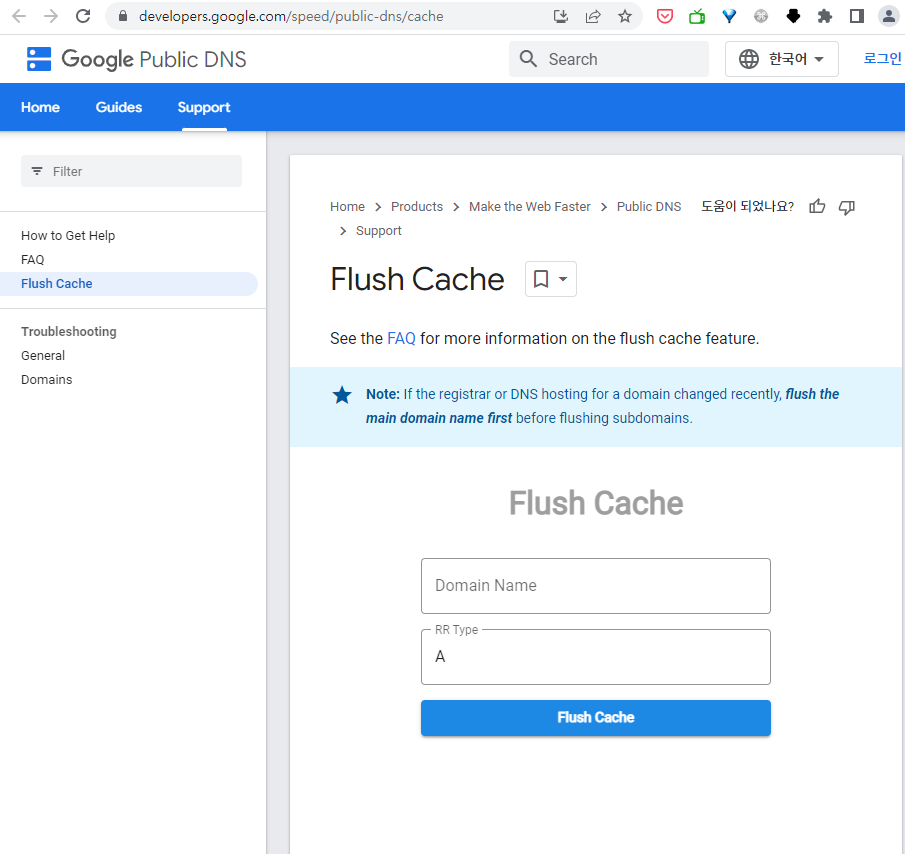

2.2. flush cache 참고 URL

- Google DNS cache purge 연결 URL : https://developers.google.com/speed/public-dns/cache

캐시 삭제 | Public DNS | Google for Developers

이 페이지는 Cloud Translation API를 통해 번역되었습니다. Switch to English 캐시 삭제 컬렉션을 사용해 정리하기 내 환경설정을 기준으로 콘텐츠를 저장하고 분류하세요. 캐시 삭제 기능에 관한 자세한

developers.google.com

참고 자료

'GTM과 DNS' 카테고리의 다른 글

| DNS 보안 프로토콜 → DoH와 DoT (0) | 2023.09.16 |

|---|---|

| HTTPS 암호화된 DNS 기능 지원 → TYPE65 (0) | 2023.09.16 |

| Bind DNS recursion 설정 (0) | 2023.09.16 |

| Extension DNS(EDNS0)란 (0) | 2023.09.16 |

| DNS의 TTL(Time To Live) (0) | 2023.09.16 |